Bentuk Pecahan Campuran Dari 35/2 Adalah

Bentuk Pecahan Campuran Dari 37/2 Adalah

Bentuk Pecahan Campuran Dari 43/2 Adalah

Bentuk Pecahan Campuran Dari 39/2 Adalah

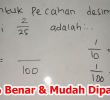

Bentuk Pecahan Desimal Dari 2/25 Adalah, Pecahan Desimal Dari 2 Per 25

Bentuk Pecahan Desimal Dari 2 1/5 Adalah

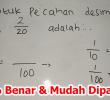

Bentuk Pecahan Desimal Dari 2/20 Adalah, Pecahan Desimal Dari 2 Per 20

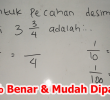

Bentuk Pecahan Desimal Dari 3 3/4 Adalah